Зміст

- Що таке Ransomware?

- Що робити з Ransomware

- Сьогоднішній та вдосконалений Ransomware

- Захист комп'ютера

Джерело: 72soul / Dreamstime.com

Винос:

Ransomware - це особливо неприємний тип шкідливих програм. Після закріплення на комп’ютері жертви є кілька хороших варіантів.

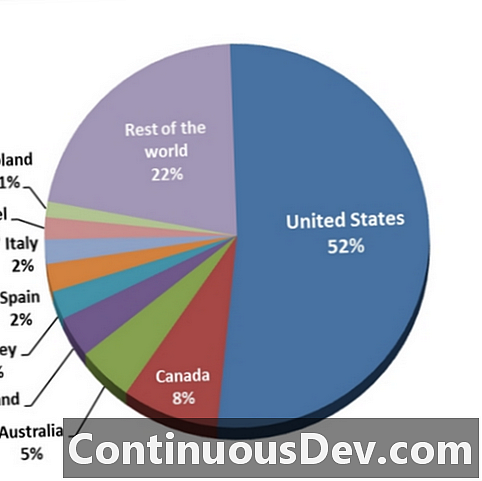

Викуп, або криптовалюта, викликає сильне відродження. У грудні 2013 року ESET Security визначила, що викупне програмне забезпечення, яке належить до шаленої родини CryptoLocker, розповсюдилось у будь-який куточок світу. І понад 50 відсотків нападів відбуваються саме тут, у США.

Джерело: ESET Security

Навіть незважаючи на те, що CryptoLocker є надзвичайно успішним зловмисним програмним забезпеченням, воно, мабуть, має бути узурповане ще більш підступним вимогами під назвою PowerLocker.

Що таке Ransomware?

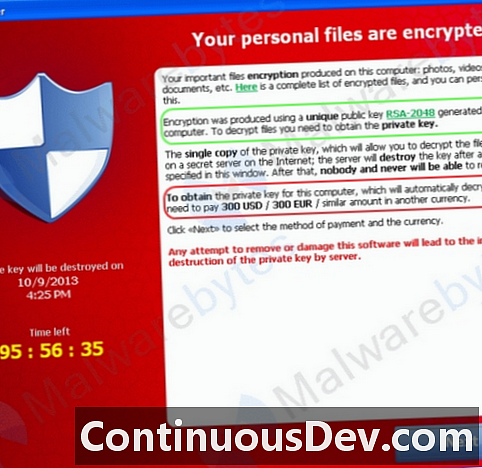

Для тих, хто не знайомий з вимогами, тепер саме час дізнатися про це. Насправді, набагато краще читати про це зараз, ніж представити його через зловісне вигляд вікна, як у наведеному нижче.Джерело: Malwarebytes.org

Слайд - це реклама, яка викуповим програмним забезпеченням, в даному випадку CryptoLocker, захопила комп’ютер жертви. Malwarebytes.org визначив, що CryptoLocker здійснює пошук файлів із наступними розширеннями:

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Деякі більш звичні розширення, знайдені жирним шрифтом, пов'язані з документами Microsoft Office. Якби у потерпілого були документи з будь-яким із перерахованих вище розширень на своїх зараз заражених комп’ютерах, файли стали б зовсім недоступними. Іншими словами, вони будуть проведені викуп.

На знімку екрана вище в зеленому розділі зазначається, що шифрування публічно-приватного ключа використовується для шифрування файлів. І якщо ви не працюєте в NSA, такий вид шифрування, швидше за все, не може бути порушеним. Розміщений червоним кольором розділ рекламує суму викупу, в цьому випадку 300 доларів.

Що робити з Ransomware

Заразившись вимогами, варіанти прості. Жертви або платять, або їх не роблять. Жоден варіант не є вдалим вибором. Якщо не платити, файли втрачаються. Тоді користувачеві належить вирішити, чи слід чистити комп'ютер із засобом проти зловмисного програмного забезпечення або повністю перебудувати комп'ютер.

Але виплата викупу теж смердить, бо це змушує жертв довіряти вимагачам. Перш ніж кусати кулю і сплатити викуп, врахуйте наступне: Після того, як вимагач отримає гроші, навіщо дешифрувати інформацію? І якщо все вийде, і ваші файли будуть випущені, вам все одно доведеться пройти той самий процес вирішення питання про те, чи слід чистити комп'ютер із засобом проти зловмисного програмного забезпечення або відновлювати його.

Сьогоднішній та вдосконалений Ransomware

Раніше я коротко згадував PowerLocker як нове та вдосконалене програмне забезпечення. І це має потенціал зробити більше шкоди, ніж будь-який попередній варіант викупу. Ден Гудін з Ars Technica дав це пояснення того, на що PowerLocker здатний робити.У своєму дописі Гудін заявляє, що цифровий андеграунд вирішив розпочати комерційний продаж, пропонуючи PowerLocker як комплект DIY для зловмисного програмного забезпечення за 100 доларів, а це означає, що більше поганих людей - особливо тих, хто не володіє розмовою про зловмисне програмне забезпечення - зможуть заподіяти фінансові кошти біль від підозрілих Інтернет-мандрівників.

"PowerLocker шифрує файли за допомогою ключів, заснованих на алгоритмі Blowfish. Потім кожен ключ шифрується у файл, який можна розблокувати лише 2048-бітним приватним ключем RSA", - пише Гудін.

Мені подобається друге джерело інформації про зловмисне програмне забезпечення, яке було нещодавно виявлено, і воно ще не розповсюджується в дикій природі. Тож я зв’язався з Марцином Клечинським, генеральним директором та засновником Malwarebytes.org, запитуючи його думку про PowerLocker.

Клечинський, разом зі своїми колегами Джеромом Сегура та Крістофером Бойдом, згадав, що PowerLocker настільки новий, що багато з того, що публікується, є спекуляціями. Маючи це на увазі, PowerLocker потенційно покращує CryptoLocker завдяки:

- Вимкніть певні основні програми Windows, такі як менеджер завдань, regedit та термінал командного рядка

- Запуск у звичайному та безпечному режимі

- Виявлення ухилення від VM та популярних налагоджувачів

"Враховуючи успіх CryptoLocker, не дивно, що копікати отримують кращі функції", - сказав Клечинський. "Хороша новина: оскільки ця загроза була спіймана рано, вона повинна дати правоохоронним органам виявити її до того, як вона вийде і не почне заражати ПК".

Захист комп'ютера

Тож як можна захистити себе від викупу? Клечинський дає прості поради."Будьте обережні, відкриваючи вкладення. Зокрема: Amazon, DHL та інші подібні рахунки-фактури, які надходять як поштовий файл. Найчастіше вони є підробленими і містять зловмисне програмне забезпечення", - сказав Клечинський.

Крім того, немає жодної магічної формули, щоб уникнути викупу. Його просто шкідливе програмне забезпечення шукає вразливі комп’ютери для використання. Програми зі зловмисним програмним забезпеченням можуть допомогти, але вони зазвичай розпочинаються після зашифрування даних. Найкраще рішення - оновлювати операційну систему комп'ютера та прикладне програмне забезпечення, усуваючи слабкі сторони, які можуть погано використовувати.