Зміст

- Визначення - Що означає атака "людина-посеред" (MITM)?

- Вступ до Microsoft Azure та Microsoft Cloud | У цьому посібнику ви дізнаєтеся, що стосується хмарних обчислень та як Microsoft Azure може допомогти вам мігрувати та вести свій бізнес із хмари.

- "Техопедія" пояснює атаку "людиною в середині" (MITM)

Визначення - Що означає атака "людина-посеред" (MITM)?

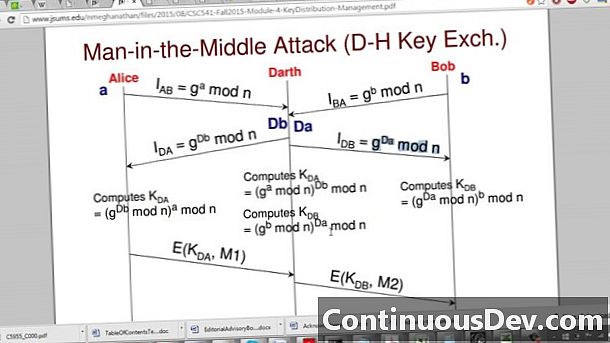

Атака "посеред" (MITM) - це форма підслуховування, коли комунікація між двома користувачами контролюється та змінюється сторонній стороною. Як правило, зловмисник активно підслуховує, перехоплюючи обмін відкритими ключами і повторно передає, замінюючи запитуваний ключ своїм.

Під час цього процесу, як видається, дві оригінальні сторони спілкуються нормально. Помилка не визнає, що приймач є невідомим зловмисником, який намагається отримати доступ або змінити його перед повторною передачею на приймач. Таким чином, зловмисник контролює весь зв’язок.

Цей термін також відомий як напад януса або напад пожежної команди.

Вступ до Microsoft Azure та Microsoft Cloud | У цьому посібнику ви дізнаєтеся, що стосується хмарних обчислень та як Microsoft Azure може допомогти вам мігрувати та вести свій бізнес із хмари.

"Техопедія" пояснює атаку "людиною в середині" (MITM)

MITM названий для гри з м'ячем, де двоє людей грають улов, а третя людина посередині намагається перехопити м'яч. MITM також відомий як напад пожежної команди, термін, похідний від надзвичайного процесу передачі відра з водою для гасіння пожежі.

MITM перехоплює зв'язок між двома системами і виконується, коли зловмисник контролює маршрутизатор уздовж нормальної точки руху. Зловмисник майже у всіх випадках розташований у тому ж домені трансляції, що і жертва. Наприклад, у транзакції HTTP між клієнтом та сервером існує з'єднання TCP. Зловмисник розбиває TCP-з'єднання на два з'єднання - один між жертвою та зловмисником, а інший між зловмисником та сервером. Перехоплюючи TCP-з'єднання, зловмисник виконує функцію зчитування проксі-сервера, змінюючи та вставляючи дані в перехоплений зв’язок. Печиво сеансу, що читає заголовок HTTP, може бути легко захоплено зловмисником.

У HTTPS-з'єднанні два незалежних SSL-з'єднання встановлюються над кожним TCP-з'єднанням. Атака MITM використовує слабкість протоколу мережевого зв’язку, переконуючи жертву прокладати трафік через зловмисника замість звичайного маршрутизатора і, як правило, називається підробкою ARP.